I2P-Leistungsstatistiken

Ich habe i2p getestet ....

Es funktioniert, aber die Leistung, Anonymität und Zuverlässigkeit sind sehr fragwürdig…

TL;DR

Kurz gesagt

- Getestet wurden 3 Arten von Bereitstellungen, um zu messen, wie sie als Proxys funktionieren (sehr ähnlich)

- Getestet wurden 3 Arten von versteckten Dienst-Bereitstellungen (i2p+ war die beste)

- Die Teilnahme am Flood beeinflusst die Netzwerkleistung von i2p nicht, erhöht aber den Ressourcenverbrauch.

I2P ist langsam. Ein Ping dauert 5-10 Sekunden. Und es ist nicht garantiert, dass er nicht timeout, selbst wenn Sie eine gute Verbindung haben.

Kurz gesagt, was es ist

I2P ist ein Netzwerkprotokoll auf Basis von IP, es verwendet sowohl TCP als auch UDP, sowohl IPv6 als auch IPv4.

Die Hauptidee ist ähnlich wie bei TOR - Netzwerkpakete zu übertragen, indem sie unterwegs verschlüsselt werden, sodass

- der Knoten, der das Paket weiterleitet, nicht weiß, was darin enthalten ist

- der Knoten, der das Paket empfängt, den ursprünglichen Absender nicht kennt.

I2P hat keine Standardmethode, um das “große Internet” (Clearnet) zu betrachten, es gibt Outproxies, aber kommen Sie schon… TOR ist viel besser darin. Was I2P hat, sind “versteckte Dienste”. Theoretisch wissen diese Dienste nicht, wer sie aufruft, und die Benutzer wissen nicht, welcher Knoten jeder Dienst befindet.

Dienste können beliebige Standard-Internetprogramme sein - IRC-Server, Webserver mit allem, was dort gehostet wird, REST-API, XMPP- oder Mailserver.

Und es gibt nicht viele Dienste dort. Etwa 200 Websites? Oder 300?

Zweck, Weg, moralische und rechtliche Aspekte

Ich sehe zwei Motivationen, einen versteckten Dienst zu hosten:

- Sicherstellen der eigenen Anonymität und Privatsphäre

- Entkommen dem direkten Blick des großen Bruders - nicht alle Menschen leben in demokratischen Ländern, einige tyrannische Regierungen unterdrücken und unterdrücken, wen sie können. Aber in diesen “Eskapismus”-Korb würde ich jede illegale Aktivität einordnen. Es ist einfach ein Motiv.

Moralische und rechtliche Aspekte sind kompliziert. Meine Meinung (ich bin kein Rechtsanwalt, also nehmen Sie es nicht als Ratschlag):

Menschen haben ein [moralisches] Recht auf Privatsphäre. Sie haben ein [moralisches] Recht zu sagen “F.U. Das geht dich nichts an”. Sie haben ein [moralisches] Recht, … sagen wir mal … nicht glücklich zu sein, wenn bestimmte Programme oder Mobiltelefone ihren Standort veröffentlichen, Satelliten Fotos ihrer Hinterhöfe machen und diese auf Google Street View veröffentlichen, und Regierungen diese Aktivitäten ignorieren und das Unglücklichsein. Gleichzeitig hat die Regierung meines Wissens ein [rechtliches] Recht, in die Privatsphäre der Menschen einzudringen, unter bestimmten Bedingungen, manchmal. Zum Beispiel kann in Australien ein Polizeibeamter von Ihnen verlangen, Ihr Mobiltelefon zu entsperren, was enorme moralische Implikationen hat. Sehen Sie die Geschichte von Monica Smith, die auf eine Weise aufgefordert wurde, ihr Telefon zu entsperren, wobei die Polizei die Kontakte von Pro-Freiheits-Demonstranten erhalten würde. (Das waren die Tage der COVID-Lockdowns in Melbourne, die härtesten der Welt). Die Polizei zog sich zurück, aber Monica riskierte dann Gefängniszeit wegen Nichtbefolgung.

Anonymität ist ein weiterer großer Aspekt des Lebens der Menschen. Meine Meinung ist, dass Überwachung und Deanonymisierung zu häufig nur zum Doxxing, zur Verletzung der Privatsphäre und zum Mobbing verwendet werden. Und es wäre besser, klare Regeln und Verfahren zu haben, wann jemand dies verwenden darf.

Leistung

OK. Hier geht’s los.

Ich habe gemessen, wie lange es dauert, einen Ping abzuschließen. (HEAD {site}.i2p)

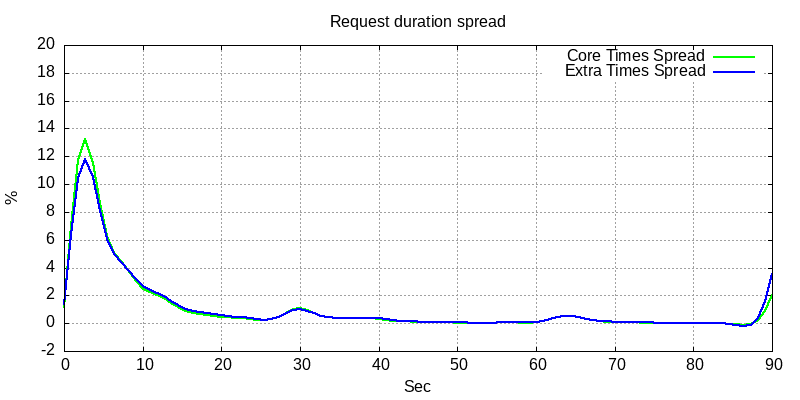

Unten ist die Streuung der Antwortverzögerung.

Dieses Streudiagramm zeigt, dass die erwartete Aufrufdauer bei etwa 5 Sekunden liegen würde.

Ich habe die Timeout-Zeit auf 90 Sekunden eingestellt, und wie Sie sehen, wurden einige Anfragen überhaupt nicht abgeschlossen. 30 Sekunden und 60 Sekunden sind meiner Meinung nach einige service- oder routerseitige Timeouts.

Kernsites sind gut etablierte Sites wie http://idk.i2p/, http://zzz.i2p/, http://identiguy.i2p/, http://333.i2p/, http://i2pforum.i2p und ähnliche, insgesamt 25 dieser Sites. Gruppe Extra - eine Sammlung von über 100 anderen Sites.

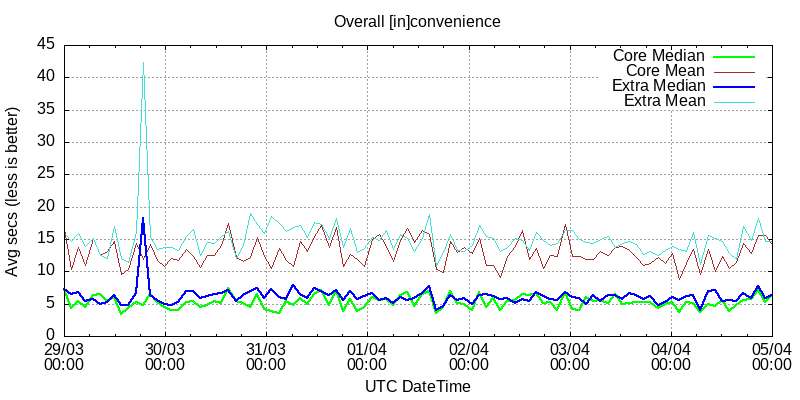

Ich ging davon aus, dass die Besitzer der Kernsites wissen, was sie tun, und tatsächlich ist ihre Leistung besser als die der Gruppe Extra. Aber der Unterschied ist nicht enorm - nur 1 Sekunde (5 Sekunden vs. 6 Sekunden mediane Aufrufdauer). UND! Die Kernsites hatten immer noch gelegentlich Timeouts, wie Sie im ersten Diagramm (Aufrufdauer-Streuung) sehen.

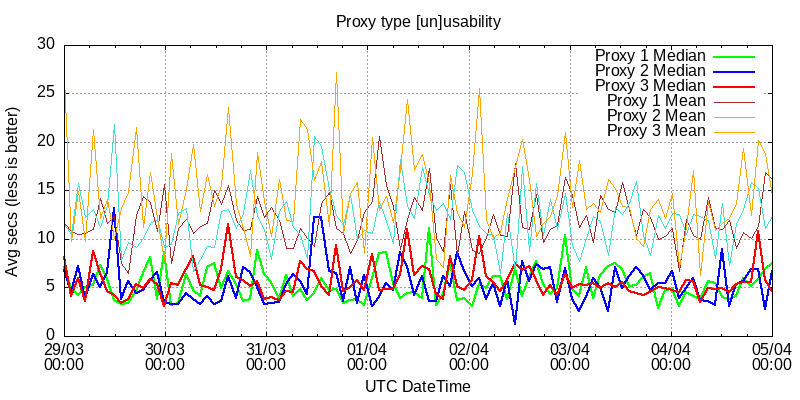

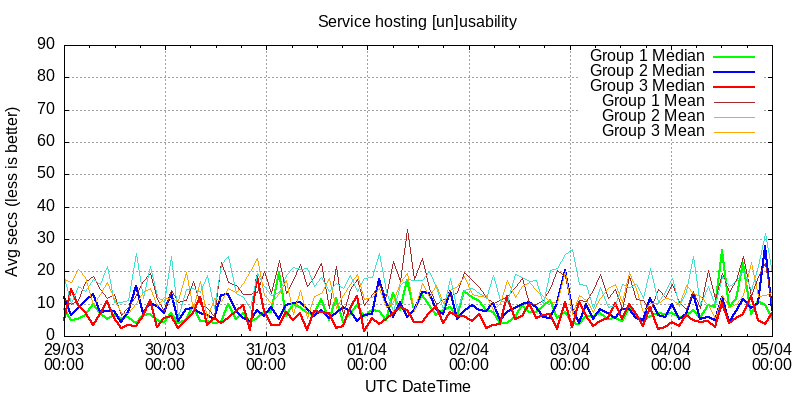

Unten ist das Proxy-Typ-Nutzbarkeitsdiagramm.

Gemessene Ping-Dauern von Sites der Core-Gruppe von verschiedenen Proxys. I2P+ auf einem und I2Pd auf zwei verschiedenen Bereitstellungen zeigen ziemlich ähnliche Ergebnisse.

Jetzt die Eignung für die Diensthosting-Nutzbarkeit.

Der dicke rote hier ist I2P+.

Anonymität

Es gab 4.000-10.000 Router online, deren öffentliche IP-Adressen gut sichtbar sind. Daher können wir hier nicht von großer Anonymität sprechen.

Ressourcenverbrauch

I2Pd verbrauchte in meinen Experimenten 130MB RAM + 7% CPU.

I2P+ verbrauchte 350+MB RAM + 70+% CPU.

In der I2P+-Konfiguration habe ich den RAM-Bedarf etwas erhöht, in der Hoffnung, dass es besser funktioniert. Also, hier sind wir.

Die Teilnahme am Flood beeinflusste in meinen Experimenten die I2P-Netzwerkleistung nicht, erhöhte aber die CPU-Last um etwa +20%.

Wenn Sie also planen, I2Pd zu hosten, würde 1vCPU+512MB reichen, glaube ich. Und für I2P+ mindestens 2vCPU+1GB.

Das Gefühl

Es ist wie Fido, BBS und die guten alten Zeiten. Wenn das Netz so klein ist, dass fast jeder sich gegenseitig kennt, nur durch Spitznamen.

Es ist langsam. Und leer.

Aber das Gefühl ist so analog.